Microsoft разъяснила ситуацию с безопасной загрузкой в Windows 8

На днях Microsoft очередную статью в блоге "Building Windows 8", подробно изложив возможности загрузки новой операционной системы. Особое внимание в этой публикации посвящено аспектам безопасности в режиме "безопасной загрузки", доступном на компьютерах с интерфейсом UEFI (абб. от Unified Extensible Firmware Interface).

По сути, новая статья является ответом на Мэтью Гарретта (Matthew Garrett), в которых он выразил свою озабоченность по поводу новых ПК с Windows 8. По его словам, те ПК, которые пройдут тестирование на логотип, смогут мешать загрузке альтернативных и/или устаревших версий операционных систем.

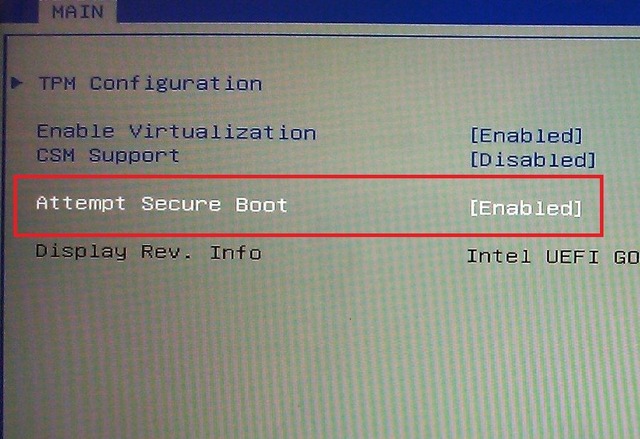

Выводы Microsoft в данной статье очень похожи на выводы Гарретта о том, как работает технология безопасной загрузки: ключи безопасности подписываются OEM-производителями и используются для предотвращения несанкционированного доступа к загрузочному коду. Утилиты для обновления прошивки, предлагаемые OEM-производителями, содержат собственный ключ конкретного производителя. При этом каждый конкретный производитель решает, можно ли будет пользователю отключать режим безопасной загрузки или нет:

Вот краткие выводы из публикации Microsoft:

- UEFI позволит реализовать политики безопасности прямо в прошивках

- Режим безопасной загрузки является протоколом UEFI, а не функцией Windows 8

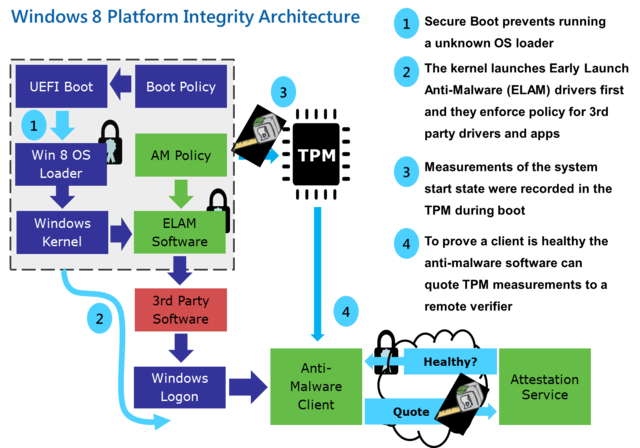

- Режим безопасной загрузки UEFI является частью архитектуры безопасности Windows 8

- При необходимости Windows 8 может использовать данную функцию в целях безопасности

- Режим безопасной загрузки не блокирует загрузчик ОС, но позволяет проверять подлинность компонентов

- У OEM-производителей есть возможность модифицировать прошивку для нужд своих клиентов путем настройки уровня сертификата и политик безопасности

- Microsoft не требует и не контролирует принудительное включение режима безопасной загрузки для предотвращения загрузки ОС, отличных от Windows.

Источник:

Перевод: Really Fenix

Комментарии

Не в тему). Что произошло с обновление ленты RSS... она изменила формат и теперь не работает в IE?

Не в тему). Что произошло с обновление ленты RSS... она изменила формат и теперь не работает в IE?

Проясните, кто вник.

UEFI грузит только подписанный код, чтобы вирусы не загрузились - функция для безопасности.

1. Вирус получает админские права в системе (полностью скомпрометировав ОС).

2. Делает что ему нужно.

3. Заражает MBR (Зачем?!).

4. При перезагрузке UEFI блокирует загрузку ПК. В случае невозможности отключения блокировки (есть и такие реализации материнских плат) - полный вывод ПК из работы.

Мог бы быть вариант два - с загрузкой с флешки, на которой вирус, но честно сказать ситуация редкая именно потому, что вирусов, которые бы могли быть полноценным гипервизором над ОС, чтобы загрузить её после себя - нет, нет таких вирусов, насколько я знаю. Читал о теоритической возможности, но на практике нет, т.к. слишком сложно. Проще обычные админские права получить и действовать по алгоритму, описанному выше.

Итого, два вопроса к тем, кто понял зачем "это":

1. Зачем вирусу заражать MBR?

2. В чём заключается безопасность вывода компьютера из строя?

П.С. Это похоже на "алгоритм безопасности" подводной лодки:

Если в подводную лодку попала вода, то отстреливаем винт, подрываем двигатель и заклеиваем чёрной плёнкой все перископы. Как-то странно, не правда ли?

1. Зачем вирусу заражать MBR?

есть Winlockerы, которые действуют именно по этой схеме. ну и активаторы, да

_Serega_

Предполагается, видимо, что в такой ситуации юзер полезет восстанавливать ОС с официального диска. К тому же это не только защита от типичных вирусов, но и дополнительная защита от руткитов. В общем-то на этапе загрузки никто не сможет помешать модифицировать код ядра или какого-нибудь драйвера и получить права системы в обход всех стандартных средств защиты.

А суть защиты скорее напоминает развитие функции БИОСов старых компьютеров: там был пункт "Защита от вирусов", который не давал писать в MBR.

При перезагрузке UEFI блокирует загрузку ПК. В случае невозможности отключения блокировки (есть и такие реализации материнских плат) - полный вывод ПК из работы.

Спецификации UEFI предусматривают хранение резервной копии загрузчика, которая буде автоматически восстанавливаться при обнаружении повреждения/заражения текущего загрузчика.

Raiker

Что-то в спецификациях UEFI 2.3.1 я такого не помню. На какой странице это? Или, хотя бы, цитату можно?

Реализуется такое штатными средствами любого UEFI 2.0+ легко, но в спецификациях, по моему, не прописано.

Civilian, про спецификации точно не скажу, я с ними не знаком, но об этом речь шла на конференции:

"If the boot manager has been corrupted or is found to be a malware, UEFI actually has a standard mechanism built into the spec that keeps copies of the boot manager, and they can replace a bad or a compromised boot manager, then we can re-POST and boot again".

Так что Microsoft, по крайней мере, это предусматривает и даже требует, поскольку речь шла непосредственно о реализации безопасной загрузки в Windows 8. Вот соответствующий слайд:

На заметку- MBR заменен на GPT, и с MBR-дисков UEFI просто не способен грузить систему. У GPT-дисков загрузочных записей две, так что даже если вирус одну из них поменяет, она автоматически будет восстановлена из другой.

ceu160193, Raiker

Я ничего не видел в спецификациях про загрузочные записи. Две таблицы разделов - да, но они заранее известны и поменять их не составит труда. Вот случайно затереть шаловливыми ручками пользователю будет уже сложнее.

В UEFI по спецификации можно задавать свои собственные пункты загрузки и выставлять приоритеты. Есть подозрение, что при установке Win 8 на такую систему просто будет дописан второй пункт с отсылкой на бэкапный загрузчик, поэтому если по какой-то причине не удастся загрузить пункт 1, то EFI само загрузит пункт 2, но тогда непонятно, что будет мешать вредосному ПО заменить оба загрузчика или вообще отрубить через запись в nvram проверку подписи.

По теме

- Магазины приложений Windows 8 и Windows Phone 8.x перестают работать для обновления софта

- Уже 1 июля 2019 года прекратится обновление приложений Windows 8

- Прекращение работы Microsoft Store в Windows 8.x и WP 8.x

- Завершена основная поддержка Windows 8.1, а также Windows 10 Mobile (1511)

- Windows 7 и Windows 8.1 перешли на модель накопительных обновлений

- Пользователей заинтересовал загадочный патч KB3103709

- Microsoft изменила условия поддержки Windows 7/8.1 на устройствах с Intel Skylake

- Завтра заканчивается поддержка Windows 8

- Более 30 опциональных обновлений Windows будет выпущено сегодня

- Стоимость Windows 8.1 with Bing для производителей

7928

7928