Первые впечатления: Windows Longhorn Server Beta 2

10750

10750

Прошло более трех лет с момента выхода Windows Server 2003 и с того времени требования, предъявляемые к серверам, сильно изменились...

Интернет стал важной частью корпоративной стратегии, безопасность стала трудоемким соревнованием, а надежность (прим. читай аптайм сервера) перешла в разряд "must have".

Меняющиеся требования подвигли разработчиков отделения Windows Server (кодовое имя Longhorn) работать в тандеме с разработчиками Windows Vista. Будущая версия сервера получит название Windows Server 200x.

С выходом последней бета-версии Windows Vista и Longhorn Server Beta 2 команды разработчиков вновь объединились и благодаря этому событию, группа Longhorn Server добавила в новую версию своего детища несколько новых возможностей. В ближайшее время разработчики обещают уделить особое внимание производительности и надежности системы.

Вам, наверное, интересно, что новенького предлагает Longhorn Server. В данном обзоре мы рассмотрим наиболее значимые изменения в архитектуре операционной системы и затем оценим новые возможности Beta 2. Наконец, обсудим срок выхода финальной версии и подведем итоги о жизнеспособности переработанной версии Windows Server.

ОСНОВНЫЕ ИЗМЕНЕНИЯ

В отличие от эволюции Windows 2000 Server в Windows Server 2003, которая происходила практически без крупных изменений, Longhorn Server - это радикально пересмотренная операционная система с заново созданным ядром. Longhorn Server имеет много сходств с Windows Vista в смысле ядра, для разработки которых была использована Secure Development Model - совершенно новая методология программирования Microsoft, которая ставит на первое место безопасность исходного кода. Так, большая часть новых функций и улучшения в системе является результатом более безопасной базы кодов и особого внимания компании в сторону системной интеграции и надежности.

Центральный сервер Server Core

Центральный сервер переворачивает смысл Windows Server с ног на голову, убрав пользовательский интерфейс, дополнительные службы и все остальное, что перегружает Windows Server, и оставив только самые основные службы ядра, необходимые для запуска Longhorn Server.

Управление осуществляется через командную строку или с помощью конфигурационного unattended-файла (прим. автоматического, несопровождаемого). Как сказали представители Microsoft: "Server Core предназначен для использования как в компаниях, имеющих большое количество серверов, некоторые из которых выполняют только специально назначенные задачи и которым требуется повышенная стабильность работы, так и в среде, где серверу предъявляются повышенные требования по безопасности. В последнем случае сервер должен максимально сузить область работы различного рода хакеров". Соответственно, есть ограниченные роли, которые могут выполнять такие центральные сервера. Вот они:

· DHCP-сервер

· DNS-сервер

· Файловый сервер, включающий службу резервного копирования, распределенную файловую систему (DFS), дублирование DFS (DFSR), сетевую файловую систему и хранилище копий (SIS)

· Контроллер домена, включающий RODC - read-only domain controller (который будет рассмотрен ниже)

· Active Directory Application Mode

В дополнение стоит сказать, что системы Server Core могут быть использованы в кластерах Microsoft, могут использовать баланс сетевой загрузки, размещать Unix-приложения, шифровать жесткий диск с помощью технологии BitLocker, а также могут управляться и контролироваться с помощью Simple Network Management Protocol.

Большинство администраторов смогут разместить такие сервера в отделениях своей компании для выполнения функций контроллера домена на устаревшем аппаратном обеспечение, которое подойдет для роли центрального сервера. Server Core позволит операционной системе выполнять больше операций при использовании меньшего количества системных ресурсов и сильно сокращает область для атаки, а также предлагает повышенную надежность.

IIS

Почтенный Web-сервер от Microsoft подвергся небольшому переосмыслению в новой ОС Longhorn Server. Впервые IIS 7 стал полностью расширяемым и приобрел модульную архитектуру - устанавливается только то, что действительно необходимо, поэтому служба стала проще, более быстродействующей и менее подверженной атакам. Административный интерфейс IIS также был полностью пересмотрен. Ниже представлены ключевые изменения в IIS:

· Новая модульная архитектура. Впервые в истории IIS администраторы смогут осуществлять полный контроль над установленными и в данный момент запущенными компонентами IIS. Также есть возможность запускать именно те службы, которые необходимы в данный момент - не больше, не меньше. Это, безусловно, более безопасный вариант, не говоря о простоте управления и большей производительности.

· Гибкая расширяемая модель. IIS 7 позволяет разработчикам получить доступ к совершенно новому набору программных интерфейсов приложений (API - application programming interfaces), который напрямую взаимодействует с ядром IIS, делая разработку модулей проще, чем когда бы то ни было. Разработчикам позволено вторгаться в конфигурацию, скриптинг, сервис регистрации событий и администраторские области IIS, которые открывают новые горизонты для администраторов крупных организаций и сторонним компаниям по развитию областей применения IIS.

· Упрощенная настройка и внедрение приложений. Конфигурация сервера может выполняться непосредственно через XML-файлы. Основная конфигурация IIS представляет собой набор файлов, которые позволяют размещать множество сайтов и приложений независимо друг от друга. Одно из любимых демо IIS 7 в самой компании Microsoft - установка Web-фермы, состоящей из одинаково сконфигурированных машин. Как только новый пользователь выходит в онлайн, администратор просто использует команду XCopy и перемещает файлы конфигурации на новый сервер и в течение считанных секунд на новый компьютер установлена идентичная копия IIS. На мой взгляд, это лучшее изменение в IIS 7.

· Возможность частичной передачи управления сервером. Как и Active Directory позволяет устанавливать разрешения на выполнение некоторых функций другими пользователями, так и администраторы IIS могут перекладывать выполнение некоторых своих функций на других людей, ну например, на владельцев сайтов.

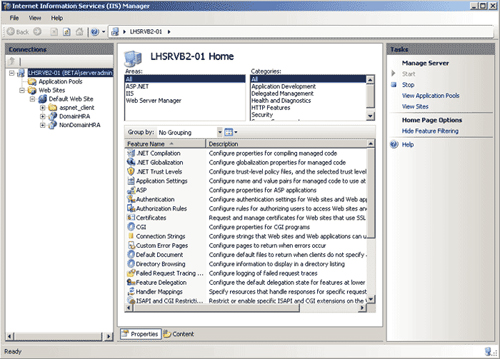

· Эффективное администрирование. IIS Manager был полностью переработан и дополнен новой консольной утилитой - appcmd.exe. На рисунке приведен скриншот, иллюстрирующий новую административную консоль управления IIS.

СЕТЕВЫЕ ВОЗМОЖНОСТИ

Команда Longhorn Server приложила максимум усилий для улучшения сетевой производительности и эффективности во второй бета-версии ОС. Впервые появилась двойная архитектура IP - dual-IP layer architecture - одновременно для IPv4 и IPv6 (Если вы когда-нибудь настраивали на совместную работу IPv4 и IPv6 в Windows Server 2003, вы должны знать, насколько сложно заставить их работать).

Безопасность сетевых соединений также возросла, благодаря улучшенной интеграции IPsec с различными слоями TCP/IP стека. Аппаратное обеспечение используется более эффективно и логично, что увеличивает скорость передачи информации через сеть; интеллектуальные алгоритмы настройки и оптимизации автоматически запускается для проверки эффективности передачи данных; сетевые API более открыты, что упрощает разработчикам взаимодействие со стеком. Давайте подробнее рассмотрим некоторые улучшения в том, что сама команда разработчиков Microsoft называет новым поколением TCP/IP стека.

Пересмотренный TCP/IP стек

Первое из улучшений стэка TCP/IP - это автоподбор размера пакета TCP: Longhorn Server автоматически регулирует размер полученного пакета для каждого из соединений, увеличивая эффективность соединения при передачи больших объемов данных между компьютерами одной сети. Microsoft приводит следующий пример: "В 10Гб сети размер пакета может достигать размера 6Мб". К сожалению, я не мог проверить это лично, видимо, из-за ограничений используемого мной оборудования или сбоев в программном обеспечении.

Алгоритм выявления заблокированных шлюзов, появившийся в Windows Server 2003, был несколько дополнен во второй бета-версии Longhorn Server. Теперь Windows очень часто посылает TCP-пакеты к тому шлюзу, который считает заблокированным. Если передачи не происходит, то Windows автоматически изменяет настройки на ранее обнаруженный шлюз, который сейчас работает.

Longhorn Server перекладывает сетевые функции с процессора на сетевую интерфейсную карту - Network Interface Card (NIC), освобождая процессор для выполнения других задач.

Появились возможности расширения сервера. В предыдущих версиях Windows Server одна NIC-карта соответствовала одному физическому процессору. Тем не менее, с правильной сетевой картой Longhorn Server поддерживает расширение NIC-карт на многопроцессорных системах - функция, названная receive-side scaling - на серверах с высокой загрузкой позволяет одной NIC-карте принимать гораздо больше трафика. Это дает преимущества многопроцессорным серверам, потому что такие сервера могут быть расширены путем простого добавления процессоров или NIC-карт, а не новых серверов.

Службы терминалов

Популярность сетевых приложений растет с каждой неделей. Longhorn Server предлагает пользователю новые возможности в области Terminal Services/Remote Desktop (Службы терминалов/Удаленный рабочий стол), которые являются лакомым кусочком для многих администраторов. Команда разработчиков ведет работы над обновлением процессов, которые обеспечивают работу Terminal Services, среди них - однократное подключение к TS-сессии поддержка режимов с высокой разрешающей способностью, интеграция с Windows System Resource Manager/Менеджер системных ресурсов для лучшего наблюдения за производительностью системы и использованием.

Существует три ключевых изменения в службе терминалов Longhorn Server. Первое - Terminal Services Remote Programs/Удаленные приложения службы терминалов. Так же как и Citrix MetaFrame, давший такую возможность много лет назад, Longhorn Server поддерживает возможность определять программы, которые могут быть запущены напрямую с сервера с работающим TS - это предоставляет пользователю независимую панель задач, возможность изменения размера окон, возможность переключения активных окон с помощью сочетания клавиш Alt-Tab и многое другое.

Пользователи даже не заметят, что их приложения находятся на удаленном компьютере, если только из-за низкой латентности сети или высокой загруженности сервера. Администраторы могут создавать rdp-файлы, которые представляют собой текстовые профили TS-соединений и используются для настройки сессии Remote Desktop Protocol (RDP) для конкретной программы.

Следующее, Terminal Services Gateway. Эта функция позволяет получить доступ к размещенным через Terminal Services-приложениям через Web-интерфейс с любой точки света, причем соединение происходит через защищенный протокол HTTPS. Шлюз может осуществлять соединение через брандмауэр и корректно осуществлять преобразование сетевых адресов - Network Address Translation, неправильное исполнение которого ранее было препятствием к использованию данной технологии.

Данная функция дает компаниям возможность отказаться от использования виртуальных частных сетей -Virtual Private Network в целях предоставления удаленным пользователям доступа к компьютеру с Terminal Services; плюс благодаря тому, что данные отправляются через HTTPS, почти любой пользователь может получить доступ к сессии TS даже там, где RDP блокируется брандмауэром. Администраторы могут устанавливать политики авторизации при соединениях или CAP (connection authorization policy), которые определяют группы пользователей, которым разрешен доступ к TS через компьютер с TS Gateway.

Наконец, функция TS Web Access, которая работает в связке с Remote Programs и позволяет администраторам публично размещать на веб-странице доступные к удаленному использованию программы. Пользователи могут просматривать перечень доступных программ, выбирать их и запускать, используя все возможности TS Remote Programs, в тоже время остается возможность запуска других программ из перечня Web Access.

Служба достаточно умна, чтобы понять, что множество запущенных одним пользователем приложений должны выполняться в одной и той же сессии Terminal Services, делая управление ресурсами более простым. Более того, есть возможность интегрировать TS Web Access с сайтами SharePoint , используя имеющееся приложение Web Part.

Active Directory

Longhorn Server представляет концепцию read-only domain controller (RODC) - контроллера доменов только для чтения, который отлично подходят для филиалов компаний и других мест, где компьютер выполняет роль доменного котроллера и который не может быть физически защищен, ну по крайней мере, не так защищен, как мейнфрейм в центре обработки данных. RODC содержит read-only копию Active Directory, которая дает преимущество при быстром входе в систему и ускоряет процесс аутентификации в несколько раз. Кроме того, RODC обеспечивает бОльшую безопасность системе. Никто не сможет внести изменения в легкодоступный доменный контроллер в филиале компании, который интегрирован в основное дерево вычислительного дата-центра, который находится в главном офисе компании. Конечно же, все это благодаря доменному контроллеру RODC.

RODC также может кэшировать мандаты (прим. мандат - учетная запись с параметрами доступа пользователя, сформированными после его успешной аутентификации) пользователей филиалов компании и после одного обращения к главному контроллеру домена, который имеет возможность записи, главной домен может напрямую обслуживать запросы пользователей на вход в систему. Тем не менее, данная функция по умолчанию выключена в Password Replication Policy.

БЕЗОПАСНОСТЬ

Проблемы с обеспечением безопасности всегда преследовали творения компании Microsoft, но в последние годы, когда становится все больше и больше пользователей, подключенных к локальным сетям и Интернету, эти проблемы приобрели новое значение. Некоторые уязвимости в продуктах компании являются результатом плохой работы разработчиков или их неправильными решениями. С выходом Longhorn Server компания Microsoft обещает прикрыть все эти бреши.

В архитектуре Windows Server 200x появилось не так мало обновлений системы безопасности, включая увеличение слоев, необходимых для доступа к ядру систему, сегментирование служб для предотвращения переполнения буфера, а также сокращение поверхности для возможных атак.

Одновременно с фундаментальными изменениями в операционной системе команда Longhorn Server включила в состав ОС несколько функций по предотвращению проникновения вредоносных программ, а также возможность защиты корпоративной информации от кражи. Давай рассмотрим каждое из нововведений в отдельности.

Защита файлов

Новая функция, известная как "Защита файлов операционной системы" - operating system file protection - проверяет целостность системы при каждой загрузке. Longhorn Server создает ключ подтверждения, основанный на используемом ядре системы, на абстрактном аппаратном уровне - hardware abstraction layer (HAL) и драйверах, загружающихся при старте системы. Если эти файлы изменились после создания ключа, ОС выявляет изменения и при последующей загрузке системы останавливает процесс для того, чтобы вы могли решить проблему.

Данная функция работает с каждым двоичным файлом, расположенным на жестком диске. В этом режиме OSFC представляет собой фильтр файловой системы, который читает каждый файл, загруженный в память, проверяет хеши при попытке загрузке этого файла в защищенные процессы, которые, как правило, более всего подвержены атакам.

Эти хэши хранятся в специальном системном каталоге или специальном файле безопасности, подписанном сертификатом X.509. В случае сбоя процесса OSFC останавливает данный процесс, чтобы обеспечить безопасность. Это пример активной защиты от вредоносного ПО.

BitLocker

В последнее время на различных секьюрити-сайтах широко обсуждается необходимость шифрования данных. И в Windows Vista и в Longhorn Server компания Microsoft, к счастью корпоративных пользователей, добавила технологию, названную BitLocker. BitLocker предназначен для тех случав, когда похитители информации имеют физический доступ к компьютеру или его жесткому диску. Если информация не зашифрована, хакер может просто загрузить другую ОС и использовать утилиты, которые легко снимут ограничения, наложенные на использование файлов средствами файловой системы NTFS.

Шифрующая файловая система - Encrypting File System (EFS), входящая в состав Windows 2000 Server и Windows Server 2003, безусловно, в корне интересная задумка, она действительно кодирует биты используемых файлов, но ключи дешифровки защищены не настолько, насколько им следует быть. Технология BitLocker хранит ключи в аппаратном модуле - чипе Trusted Platform Module, расположенном на материнской плате или на USB флэш-драйве, который необходимо вставлять в порт при каждой загрузке системы.

На сегодняшний BitLocker имеет неполную функциональность: при включении эта технология шифрует содержимое жесткого диска целиком, включая информацию пользователя и системные файлы, файл гибернации, файл подкачки и временные файлы. Сам процесс загрузке также защищен технологией BitLocker - создается хэш, основанный на загрузочных файлах, имеющихся в конкретной ОС, и если, примеру, один из них будет изменен или заменен Трояном, BitLocker выявляет проблему и запрещает загрузку системы. Несомненно, это шаг вперед по сравнению с ограничениями EFS и важное преимущество над нешифрованными жесткими дисками.

Контроль установки устройств

Другой распространенной проблемой безопасности систем является повсеместное внедрение USB-драйвов. Не имеет значения, насколько вы обезопасили свой файловый сервер, не имеет значения, насколько хороши ваши устройства для уничтожения документов, также не имеет значения, каким образом вы контролируете доступ к секретной - пользователь может просто вставить флэш-драйв в USB-порт и скопировать данные, обойдя все ваши физические преграды.

Эти флэш-драйвы, как правило, содержат информацию, требующую деликатного обращения, и желательно, чтобы эта информация не покидала стен компании, но безответственный пользователи частенько прикрепляют их к связке ключей и оставляют их в своих сумках без присмотра, например, в аэропортах или других опасных местах.. Проблема настолько серьезная, что некоторые компании идут на такой шаг, как полное отключение USB-портов или создание физических преград их использованию, например, заливают горячим клеем. Безусловно эффективно, но малоприятно.

В Longhorn Server администратор может запрещать установку новых устройств, включая USB-драйвы, внешние жесткие диски и другие устройства. Можно просто установить ОС и после этого запретить установку каких б то ни было устройств. Также есть возможность создания исключений в зависимости от класса устройств или от ID - например, позволить установку мышей и клавиатур и ничего больше. Вы также можете указать особый ID устройства, если желаете установку устройств определенного компьютерного бренда и никакого другого. Все это легко конфигурируется через Group Policy/Групповые политики.

Windows Firewall и Advanced Security

Версия Windows Firewall, которая включена в состав Windows Server 2003 Service Pack 1 аналогична включенной в Windows XP SP2. Данный брандмауэр является полумерой - представители Microsoft говорят: "Пока, чтобы быть защищенными, необходимо использовать эту версию брандмауэра, а в следующей версии Windows мы, безусловно, усовершенствуем его".

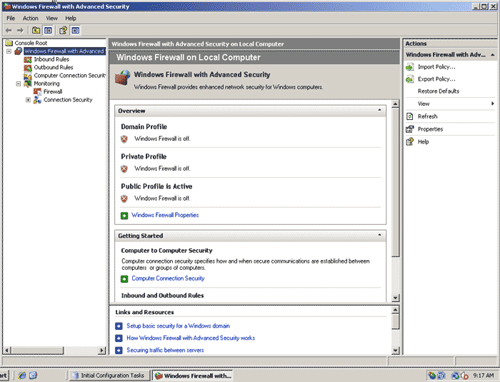

Время пришло… Обновленный Windows Firewall с Advanced Security объединяет брандмауэр с управлением IPsec в одну удобную MMC-консоль, которая показана на скриншоте:

Механизм брандмауэра был переработан с целью сокращения конфликтов и увеличения согласованности в действиях между фильтрацией трафика и службами IPsec. В брандмауэр добавлено много новых правил и пользователю предоставлена возможность точно и довольно-таки просто устанавливать требования по аутентификации и шифрованию. Настройки могут быть применены как к отдельному AD-компьютеру или к целой группе пользователей.

Фильтрация исходящего трафика включена по умолчанию - такой функции вообще раньше не было, присутствовала фильтра только входящего трафика. И наконец, поддержка профилей также была улучшена - появились профили: 1) для домена, 2) для частной сети, 3) для публичных сетей, таких как Wi-Fi хот-споты. Политики могут быть импортированы и экспортированы на другой компьютер, делая управление конфигурациями брандмауэров группы компьютеров более последовательным и простым.

Network Access Protection

Вирусы и иные вредоносные программы обычно блокируются различными защитными механизмами компьютера, которые запускаются в рамках конкретной сессии работы. Но максимальная защита обеспечивается лишь в случае, если зараженные компьютеры вообще не получают доступ к сети. В Longhorn Server разработчики Microsoft создали систему, в рамках которой компьютеры тестируются на соответствие требованиям, установленным системным администратором, а если система не соответствует требованиям, то ей может быть запрещен доступ к сети и она будет заключена в карантин до тех пор, пока пользователь не сможет решит эту проблему. Технология, обеспечивающая эти возможности, получила название Network Access Protection (NAP) - защита доступа к сети.

Работу NAP можно разделить на следующие этапы:

· Проверка: это процесс тестирования компьютера, пытающегося подключиться к сети. После этого этапа проводится выявление соответствия компьютера некоторым критериям, установленным администратором сети.

· Выявление соответствия: политики выявления соответствия могут быть назначены так, чтобы управляемые компьютеры, не прошедшие процесс проверки, могли быть автоматически обновлены и исправлены через Systems Management Server или другое администраторское ПО.

· Ограничение доступа: возможен запуск NAP в режиме мониторинга, который регистрирует процессы выявления соответствия и непосредственно самой проверки компьютеров, подключенных к сети. Но в активном режиме те компьютеры, которые не прошли проверку помещаются в зону сети с ограниченным доступом, в которой блокируются практически все сетевые запросы.

Стоит помнить, что NAP - только платформа, на основе которой могут быть выполнены такие проверки - кусочки головоломки, которые остаются нужными даже после внедрения Longhorn Server. Среди них можно отметить утилиты мониторинга состояния системы - System Health Agents (SHA) и утилиты проверки соответствия требованиям - System Health Validators (SHV), которые осуществляют проверку и контроль на каждом клиентском компьютере. Windows Vista будет включать как SHA, так и SHV, которые в дальнейшем могут быть настроены под конкретные нужды.

ИНСТРУМЕНТЫ УПРАВЛЕНИЯ

Сервера эффективны только в том случае, если администраторы их правильно конфигурируют. Программные продукты семейства Windows Server традиционно легки в управлении и настройке и в Longhorn Server имеется много новых возможностей и усовершенствований, связанных с первоначальной настройкой системы, которые легко освоить. Большая часть возможностей ОС все еще находится в разработке и эти элементы могут заметно измениться вместе с официальным релизом ОС. Но давайте все-таки взглянем, что Longhorn Server Beta 2 может предложить пользователям в смысле возможностей управления.

Server Manager

Server Manager/Менеджер сервера - это комплексное приложение, предназначенное для просмотра информации по серверу, оценки стабильности и целостности сервера, управления ролями сервера и устранения возможных проблем с настройками. Приложение Server Manager призвано заменить мастера Configure Your Server/Настройка сервера , Manage Your Server/Управление сервером и Security Configuration Wizard/Настройка безопасности. Интерфейс нового Server Manager можно увидеть на скриншоте:

Windows Deployment Services

Многие администраторы очень полюбили Remote Installation Services (RIS) - службу удаленной установки приложений, которая была добавлена в состав Windows 2000 Server и Windows Server 2003 и позволяет выполнять установку клиентских и серверных вариантов ОС через локальную сеть, а также предоставляет возможность модифицировать дистрибутивы и устанавливать ОС всего несколькими командами.

В Longhorn Server компания Microsoft радикально переработала RIS и переименовала эту службу в Windows Deployment Services (WDS). WDS использует для работы дозагрузочную среду и протокол передачи данных (TFTP), но также имеет в своем составе Windows PE - приложение с графическим интерфейсом, который заменил ужасный, менее функциональный, текстовый экран установщика, надоевший пользователям с момента выхода Windows NT 3.0. WDS сейчас находится в процессе доработки, поэтому эта технология еще приподнесет сюрпризы пользователям.

Производительность и надежность

Среди других усовершенствований Longhorn Server можно отметить повышенную надежность и производительность. К примеру, чтобы просмотреть информацию о процессах, в предыдущей версии Windows Server было необходимо использовать две утилиты, которые практически не менялись от релиза к релизу - Task Manager/Диспетчер задач и Performance Monitor/Монитор производительсности. В Longhorn Server эти утилиты были объединены в одну Performance Diagnostics Console/Консоль диагностики производительности - для того, чтобы облегчить просмотр статистики и отчетов о том, насколько хорошо система справляется со своими обязанностями. Консоль выглядит следующим образом:

Отображение Resource View простой, но в тоже время более мощный инструмент, показывающий как выбранные процессы и службы расходуют системные ресурсы. Reliability Monitor детально показывает, какие события в системе происходят постоянно и какие периодически и как это влияет на стабильность сервера. Например, можно увидеть проблемы снижения производительности, вызванные установкой какого-либо ПО, сбоями этого ПО, сбоями в устройствах, проблемами Windows и другими.

Reliability Monitor генерирует так называемый "stability index" - индекс стабильности, который по шкале от 1 до 10 показывает, насколько чиста система и производительна. К сожалению, до официального релиза сервера индекс нуждается в дополнительной калибровке, потому что даже без какой-либо активности пользователя индекс падает до предела в течение 30 дней. Видимо, это результат бета-версии.

Конечно, будут и другие улучшения до релиза Longhorn Server, потому что команда разработчиков пытается "нафаршировать" Longhorn Server по полной программе. С выходом Beta 3 начнутся интенсивные работы по обеспечению надежности системы и увеличению производительности.

ВЫВОДЫ

Longhorn Server представляет собой набор интересных возможностей, который может дать администратором осязаемые преимущества Server Core, возможно, самое полезное нововведение новой версии Windows, которое подойдет для случаев, когда требуются неприступные сервера.

Если на вашем сервере размещено множество сетевых приложений, вам просто необходимо задействовать изменения стэка TCP/IP и воспользоваться остальными улучшениями сетевой производительности (прим. пропускной способности), а также будет весьма полезна возможность использования NIC-карт для расширения сервера, тем более, что такой способ гораздо выгоднее, чем покупка новых серверов. Конечно, безопасность на первом месте и поэтому NAP тоже неплохой способ ее обеспечения. Кроме того, улучшены утилиты управления сервером.

Когда стоит ожидать выхода финальной версии? Beta 2, как вы знаете, была представлена в конце мая. Microsoft планирует выпустить Beta 3 к концу года и пока придерживается намеченного плана на выпуск Longhorn Server где-то во второй половине 2007 года (прим. скорей всего, в четвертом квартале).

С моей точки зрения, Longhorn Server отлично подходит на роль серверной ОС. При условии увеличения производительности и надежности Longhorn Server обязательно окажется в списке используемого программного обеспечения у многих крупных компаний.

Источник:

Перевод: deeper2k

Комментарии

По теме

- Доступна предварительная сборка Windows Server 2019 17709

- Доступна сборка Windows Server 17666 и Windows 10 SDK 17666

- Анонсирован Windows Server 2019

- Инсайдерам доступен Windows Server 17074

- Доступен Windows Server 17035

- Microsoft анонсировала Windows Server 1709 #Ignite

- Подсистема Linux стала доступна и в Windows Server

- Microsoft выпустила Windows Server 16237 в рамках Windows Server Insider Program

- Microsoft добавит поддержку ARM в Windows Server только для использования в своих дата-центрах

- Miсrosoft и Qualcomm принесут Windows Server на ARM